Bitcoin это система обмена валюты между равными равными, которая имеет предсказуемый курс валюты. Генерация биткойн-валюты контролируется алгоритмом, созданным японским исследователем Сатоши Накамото в 2008 году. Пользователи системы Биткойн, по сути, «добывают» биткойны, используя мощность своих компьютеров. Сегодня, из-за внутренних характеристик алгоритма генерации биткойнов, вычисление новых «монет» за разумное количество времени без использования распределенной вычислительной мощности очень сложно. Важно помнить, что биткойны похожи на реальные деньги и могут быть обменены на реальные деньги.

В ходе недавнего расследования мы столкнулись с новой тенденцией в области методов монетизации, которая может быть вызвана кампанией по отравлению Black Hat SEO (BHSEO). Что происходит, когда специалисты BHSEO встречают услугу, предлагаемую, например, BitcoinPlus, которая используется для майнинга биткойнов? Что ж, мы никогда не должны недооценивать ум и воображение киберпреступников. В частности, мы столкнулись с наличием массива веб-сайтов, которые были настроены для целей BHSEO и которые используются для майнинга биткойнов.

По сути, это цель отравления BHSEO: охватить пользователя в злонамеренных целях, когда этот пользователь ищет что-то через поисковую систему. Существует много способов создать кампанию BHSEO (или структуру). Одна из наиболее часто используемых заключается в создании и переименовании HTML-страницы веб-сайта в популярное ключевое слово. Таким образом, новость о мировых сплетнях о знаменитостях может стать золотым прииском для всех, кто хочет построить кампанию BHSEO. Этот метод часто используется для распространения вредоносного или другого вредоносного контента.

BitcoinPlus предлагает услугу, которая позволяет зарегистрированному пользователю добывать «монеты» с помощью некоторого JavaScript, который добавляется на его веб-сайт. По сути это означает, что мощность ЦП компьютера любого посетителя такого веб-сайта будет использоваться для генерирования биткойнов для владельца учетной записи биткойнов.

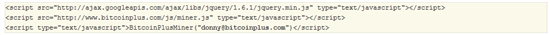

Код, предоставленный BitCoinPlus, показан на следующем снимке экрана. Это код, который включен на веб-сайт BHSEO для генерации биткойнов:

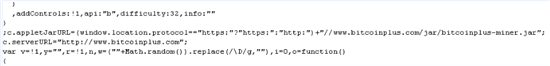

По сути, для этого кода требуется поддержка минимальной библиотеки jQuery, вызов кода JavaScript для майнинга и регистрация учетной записи пользователя BitcoinPlus. Следующий апплет Java показывает вызов miner.js:

Краткий анализ этого JAR-файла показывает код, который вычисляет количество времени, необходимое для любого посещения веб-клиента для майнинга биткойнов, как показано в следующем фрагменте кода:

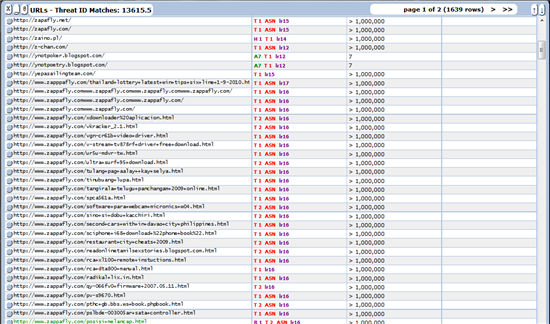

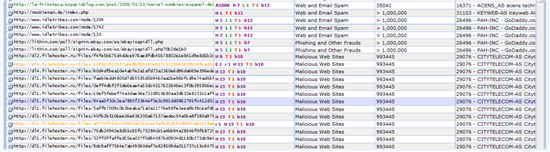

До этого момента ничего противозаконного не произошло. Но что произойдет, если этот скрипт используется для злонамеренных намерений? Во время нашего анализа с использованием сети Websense ThreatSeeker ™ мы обнаружили несколько настроек веб-сайтов с приведенным выше фрагментом JavaScript. На приведенном ниже снимке экрана показаны некоторые веб-сайты, которые являются частью кампании BHSEO, о которой говорилось ранее в этом блоге:

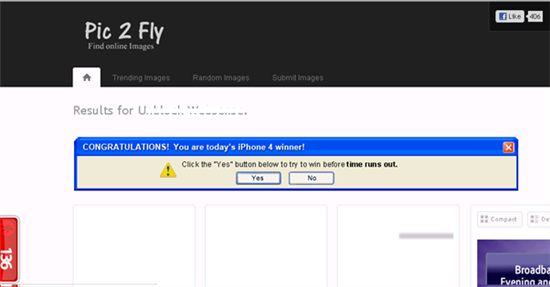

Ключевые слова относятся к различным темам: контент для взрослых, электронные устройства, взлом, программное обеспечение и так далее. Мы попытались загрузить одну из обнаруженных веб-ссылок, и появилась страница HTML, отображающая информацию, которую может ожидать пользователь. В этот момент появился массив квадратов, и его загрузка заняла некоторое время. (Помните, что пользователь Биткойн уже будет авторизован и использует сервисы BitCoinPlus для майнинга Биткойнов.)

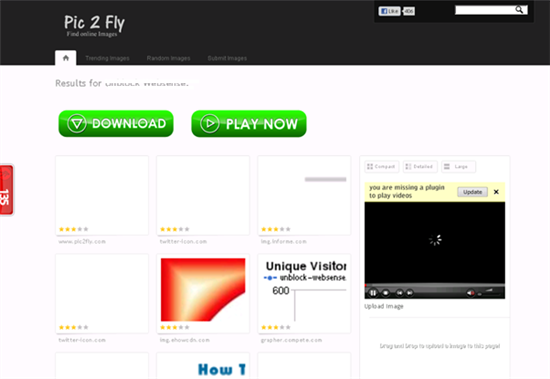

Как только содержимое квадратов загружено, начинается новая загрузка (снова трудоемкая операция и тактика задержки, чтобы разрешить «майнинг» биткойнов, собранных пользователем).

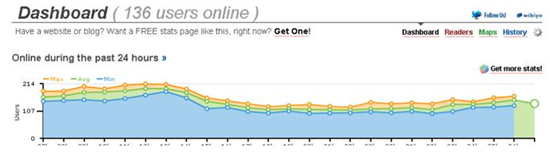

Пользователь, который щелкает по черному квадрату (чтобы загрузить «требуемый видеоплеер»), фактически загружает мошеннический плеер. Счетчик пользователей, предлагаемый компанией «Ing.Us» (красный квадрат слева с номером 135), показывает в среднем 140 пользователей в час для этого веб-сайта.

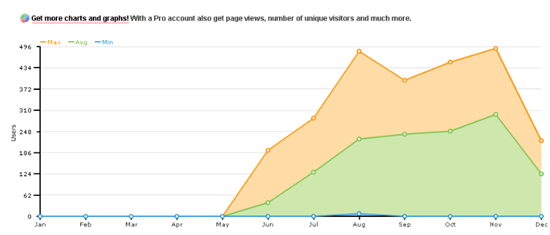

Если мы проанализируем количество пользователей в счетчике Each.US с течением времени, мы увидим пиковое количество до 490 пользователей для веб-сайта, который мы проанализировали.

Одной из причин того, что такое большое количество посетителей может быть размещено, может быть использование автоматизированной системы (может быть, ботнета), чтобы легко создать процесс монетизации с помощью клик-джека. «Монеты», добываемые от ничего не подозревающих пользователей, похожи на реальные деньги и могут быть использованы для других мошенничеств и злонамеренных действий. Этот тип кибер-мошенничества может стать более серьезной проблемой, которую трудно объяснить только в одном сообщении в блоге.

В настоящее время сценарий на веб-странице, которую мы проанализировали, прокомментирован. Тем не менее, с помощью ThreatSeeker мы обнаружили около 10000 URL-адресов, на которых введенный скрипт кажется активным. Многие из этих URL-адресов связаны со спамом в Интернете и электронной почте, а также с вредоносными веб-сайтами и находятся в автономных системах с низкой репутацией, как показано в следующих результатах:

Недавно мы обнаружили несколько бинарных ботов, созданных специально для кражи биткойн-кошельков из зараженных систем. Хотя майнинг биткойнов сам по себе не является вредоносным, мы видим, что эта практика может быть использована для того, чтобы побудить пользователей посещать страницы, которые не содержат искомого контента, что можно считать мошеннической деятельностью.

Клиенты Websense защищены от этих угроз ACE, наши Усовершенствованный механизм классификации ,

Что происходит, когда специалисты BHSEO встречают услугу, предлагаемую, например, BitcoinPlus, которая используется для майнинга биткойнов?Но что произойдет, если этот скрипт используется для злонамеренных намерений?